Configuración de una VPN TUN

Configuración del router servidor

Como en el caso de una VPN TAP crearemos primero una instancia de servidor VPN que por defecto ya será del tipo TUN. Podemos dejar por defecto los valores correspondientes al puerto (1194), protocolo (UDP) y habilitar o deshabilitar la compresión LZO. También tendremos que cargar los mismos certificados y claves que ya vimos en modo TAP.

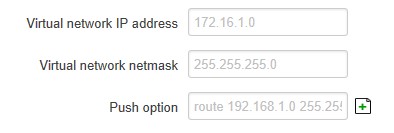

La principal diferencia respecto a la VPN TAP es que en modo TUN cada extremo de la VPN tiene una dirección IP virtual que corresponde al endpoint (extremo de la VPN). Estas direcciones NO pueden coincidir ni con las direcciones IP WAN ni LAN de ninguno de los extremos. En este sentido recomendamos, por ejemplo, escribir el rango sugerido de 172.16.1.0 y 255.255.255.0 (aunque aparezcan en color gris claro debemos escribir los valores). Cada endpoint (servidor y clientes) tendrá una pareja de direcciones IP virtuales en este rango. El servidor toma por defecto las direcciones 172.16.1.1 y 172.16.1.2

En el campo Push option no es necesario añadir ninguna ruta manualmente ya que a través de la configuración de los clientes TLS ya realizaremos automáticamente esta configuración.

A diferencia del servidor en modo TAP, una vez configurados los parámetros anteriores, en la parte inferior de la pantalla deberemos ir creando los clientes TLS, uno por cada router cliente añadido. Para ello le daremos un nombre (no es importante) y pincharemos en Add.

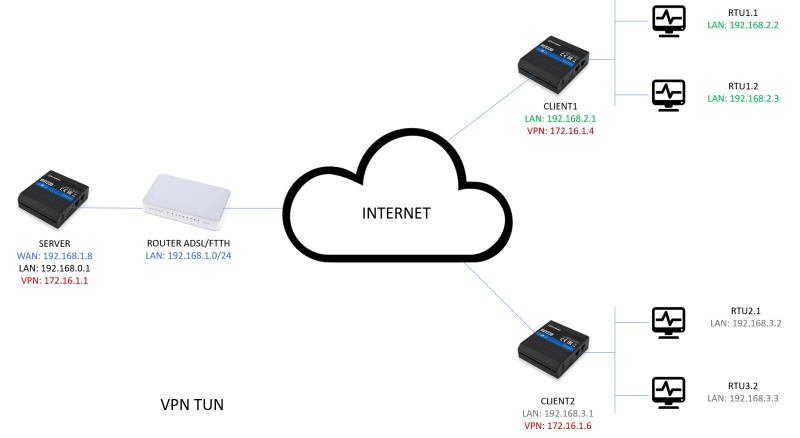

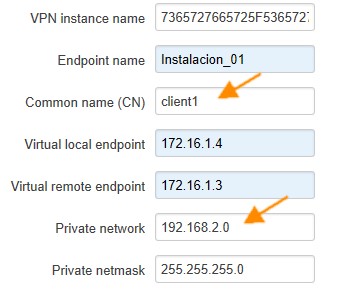

Repetimos aquí el diagrama de nuestra red para ilustrar la creación del cliente1 (client1). Una vez añadido el cliente TLS, el router genera automáticamente un VPN instance name. En el campo Endpoint name podemos escribir un texto identificativo (pero no es importante de cara al establecimiento de la conexión). En el campo Common name (CN) sí debemos escribir el mismo texto que usamos para el parámetro CN del certificado del cliente. Este CN es el que asocia un certificado a un cliente TLS determinado. En Virtual local endpoint usaremos una dirección IP del rango de tipo par empezando por la .4 y en el virtual remote endpoint usaremos la dirección IP justo anterior (.3 por ejemplo). Estas duplas de direcciones establecen unos túneles punto a punto entre el servidor y cada uno de los clientes. El servidor se reserva las direcciones impares y los clientes las pares inmediatamente superiores. Si no escribimos la dirección IP el servidor VPN nos asignará una por DHCP pero nos interesa tener localizado cada cliente para poder accederlo a través de esta IP virtual por ejemplo para temas de gestión. Finalmente, en Private network pondremos el rango de la LAN del router cliente (192.168.2.0 según el ejemplo descrito para client1). Esta configuración permite al router servidor crear la ruta estática capaz de enrutar el tráfico con destino 192.168.2.0 a través de la IP virtual 172.16.1.4

Configuración del router cliente

De igual forma que con la VPN TAP iremos a Services – VPN – OpenVPN y crearemos una instancia de cliente VPN. Por defecto se creará en modo TUN. Pinchando en Edit podremos habilitarla y editarla.

Verificaremos el puerto, protocolo y compresión para que coincidan con la configuración del servidor y cargaremos los mismos certificados y claves que vimos en las redes TAP. Recordemos que debemos cargar el certificado cuyo parámetro CN corresponde al parámetro CN que hemos creado en el cliente TLS añadido en el servidor VPN.

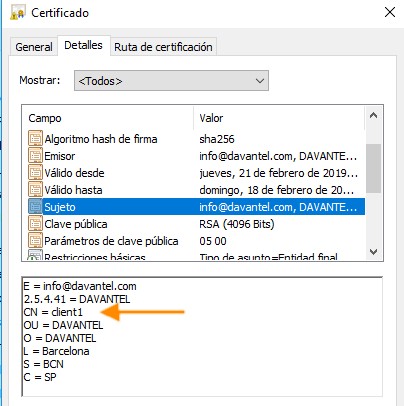

Si tenemos alguna duda respecto al parámetro CN de nuestro certificado podemos verificarlo simplemente abriéndolo desde Windows. Iremos a la pestaña Detalles y luego seleccionaremos el campo Sujeto. En la parte inferior de la ventana nos aparecen los parámetros incluyendo el CN (Common Name)

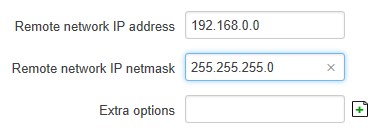

La única diferencia respecto a la configuración del cliente TAP es que en este caso debemos indicarle al router cliente la red LAN del servidor VPN y la máscara de red. No es necesario escribir nada en el campo Extra options. Estos parámetros permiten al router cliente enrutar el tráfico hacia esa red destino a través de la IP virtual del túnel correspondiente al servidor (172.16.1.3 en nuestro caso para client1).

Verificación del VPN y Troubleshooting

Los procedimientos para la verificación y el troubleshooting de una VPN tipo TUN son idénticos a los descritos para las redes TAP.

Si te interesó esta serie de tres posts puedes descargártelos en formato de documento PDF simplemente suscribiéndote a nuestro blog por email y recibrás un email con el link de descarga.

Post 1 – Tipos de VPN en OpenVPN

Post 2 – Creación de certificados y claves y configuración de una VPN TAP