En ocasiones puedes interesarnos montar una red LAN de nivel 2 entre diferentes ubicaciones que están conectadas entre sí a través de Internet o bien a través de una red de área extendida de nivel 3. En el caso de que la conexión sea a través de Internet, el único requisito es que el router que actúa como servidor debe tener una IP pública y accesible desde Internet y poder admitir conexiones entrantes en el puerto TCP o UDP que configuremos para nuestra VPN (1194 por defecto)

Un ejemplo sería la interconexión de sistemas legacy antiguos y de baja capacidad que en su configuración de red no disponen de la posibilidad de configurar un gateway o puerta de enlace. Estos dispositivos sólo permiten transmitir y recibir paquetes dentro de su propio segmento de red.

Para montar esta red usaremos cualquier tipo de router de Teltonika en cada uno de los extremos y configuraremos entre ellos una bridge OpenVPN, es decir, una VPN de nivel 2 (TAP). Si sólo hemos de conectar dos puntos (1 servidor y 1 cliente) podremos usar una clave estática (static key) como método de autenticación. Si por el contario hemos de conectar más de dos puntos, es decir, más de 1 cliente entonces deberemos usar certificados TLS como método de autenticación.

Generación de claves y certificados para el servidor y los clientes

En primer lugar tendremos que crear las claves y certificados tanto para el router servidor como para los routers clientes. Por simplificación, permitiremos los certificados duplicados en los clientes teniendo de esta manera que generar únicamente la clave y certificado para un único cliente y pudiendo reutilizarlo en el resto de cliente.

Para ello entraremos en la interfaz de comandos del router servidor a través del menú Services – CLI y escribiremos como usuario root y como password el de acceso al servidor web.

A continuación entraremos los siguientes comandos

cd /etc/easy-rsa

easyrsa build-ca nopass //genera la CA (Certificate Authority) que servirá para encriptar el resto de claves y certificados

easyrsa build-server-full server nopass //genera la clave (server.key) y el certificado (server.crt) para el servidor (server puede cambiarse por cualquier otro nombre)

easyrsa build-client-full client1 nopass //genera la clave (client1.key) y el certificado (client1.crt) para los clientes (recordemos que vamos a reutilizarlo permitiendo certificados duplicados) (client1 puede cambiarse por cualquier otro nombre)

easyrsa gen-dh // genera los parámetros Diffie Hellman en el fichero (dhl-1024.pem). Este proceso dura varios minutos.

Todos las claves y certificados generados en los pasos anteriores tendremos que descargarlas en nuestro ordenador para luego cargarlas en la configuración del servidor y clientes VPN. Para ello usaremos el programa WinSCP para Windows y crearemos una nueva sesión del tipo SCP contra la IP LAN del router, puerto 22 y usando el usuario y el password de acceso al router.

Configuración del servidor VPN

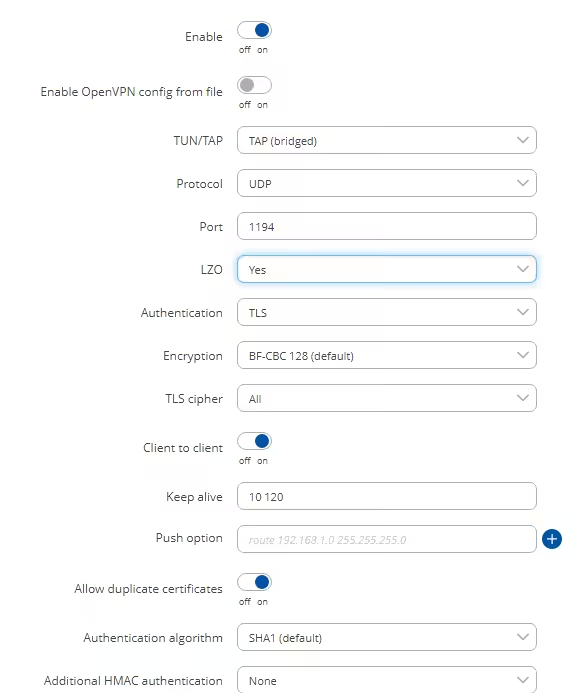

Iremos al menú Services- VPN-OpenVPN y crearemos una instancia de tipo Server. Tras añadirla la editaremos tal y como se muestra en la siguiente captura.

Como parámetros destacados vemos que hemos configurado la VPN en modo TAP (bridged o L2), permitiendo la comunicación entre los diferentes clientes (Client to client) y permitiendo los certificados duplicados.

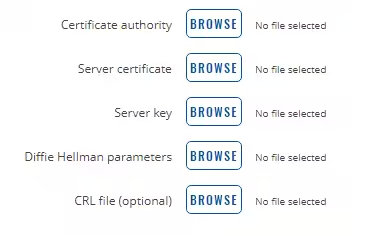

A continuación cargaremos las claves y certificados generados en el paso anterior. El fichero CRL no lo hemos generado y no es necesario.

Configuración de los clientes VPN

En primer lugar y dado que tanto el servidor como los clientes VPN como todos los dispositivos que cuelguen de ellos tendrán que compartir el mismo rango de direcciones debemos configurar de forma manual la dirección LAN de cada uno de los clientes VPN en el mismo rango que la dirección LAN del servidor. Si usamos la configuración por defecto, el router servidor tendrá la 192.168.1.1/24 y los routers clientes tendrían que tener cualquier otra dirección en el mismo rango. Asimismo, si queremos que algunos dispositivos obtengan su IP por DHCP dejaremos habilitado el servidor DHCP en el router servidor VPN y deshabilitaremos el servicio DHCP en todos los routers clientes.

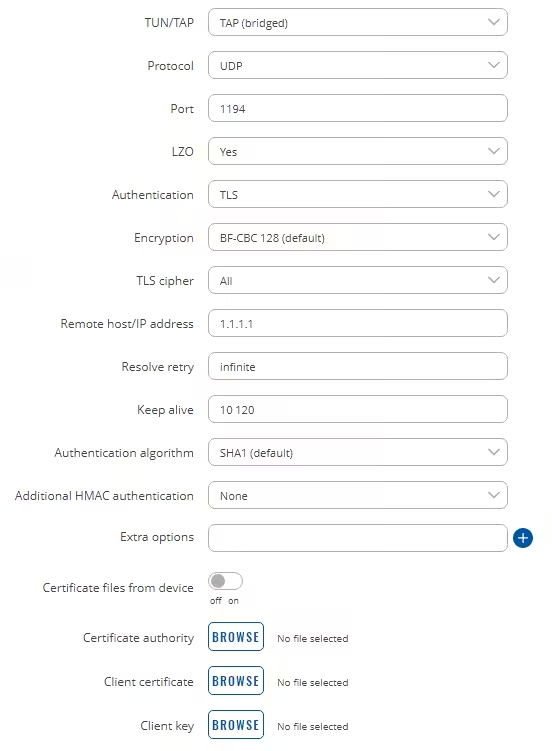

Como en el servidor iremos al menú Services -VPN-OpenVPN y crearemos una instancia de tipo Client. Tras añadirla la editaremos tal y como se muestra en la siguiente captura que incluye también la carga de las claves y certificados creados para el cliente (client1 del punto anterior).

La configuración es idéntica a la del servidor con la única diferencia que en este caso debemos indicar en el campo Remote host/IP address la dirección IP o hostname del servidor VPN. Recordemos que si la conexión entre los clientes y el servidor es a través de Internet, esta IP tendrá que ser pública y accesible para que los clientes puedan conectar con el servidor VPN.

Esta configuración es idéntica para todos los clientes VPN que formen parte de nuestra red.