Si tienes una IP pública en tu router porque terceros tienen que acceder a él necesariamente (telemedida IP o similares), estás expuesto a posibles ataques desde Internet. La forma más eficaz de eliminar o al menos minimizar estos riesgos es permitir únicamente el acceso al router desde determinas direcciones IP públicas de confianza. En este artículo te explicamos cómo hacerlo.

Bloqueo de todo el tráfico entrante

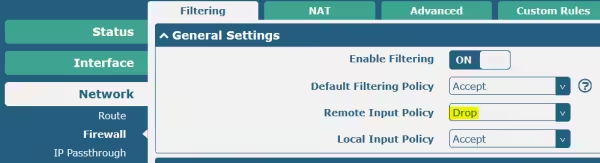

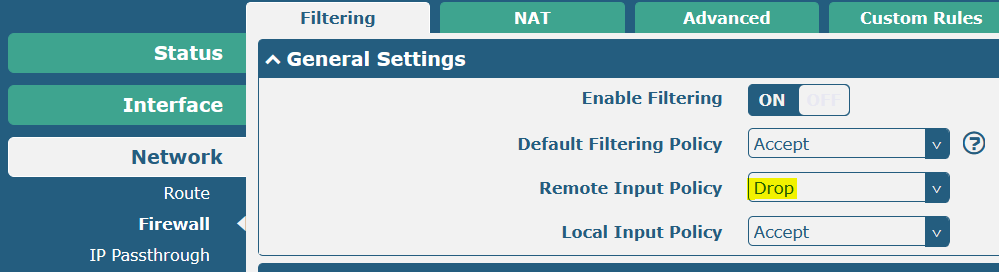

Lo primero que deberemos hacer es bloquear por defecto todo el tráfico entrante desde Internet. Para ello iremos al menú Network – Firewall y seleccionaremos la opción Drop en Remote Input Policy.

Acceso de configuración remota desde direcciones IP específicas

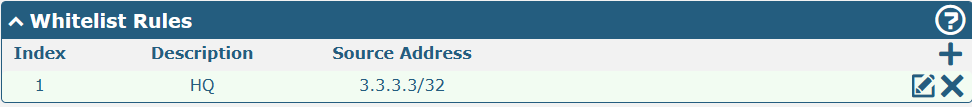

Si ya tenemos el router instalado en una ubicación remota y queremos poder acceder a su configuración a través de web, Telnet o SSH, podemos habilitar ciertas direcciones en el apartado Whitelist rules de la misma página. Para ello pincharemos sobre el icono + para ir añadiendo entradas o direcciones IP públicas con acceso al router. La dirección se tiene que especificar en el formato X.X.X.X/XX incluyendo dirección y máscara. A cada entrada le podemos añadir una descripción puramente indicativa.

Acceso a equipos en la LAN del router a través de port forwarding

El acceso desde Internet (interfaz WAN) a los equipos en la LAN del router se realiza a través de dos mecanismos:

- Portforwarding que se configura en el apartador Port Mapping rules en la pestaña NAT. Este mecanismo también llamado DNAT o Destination NAT permite redirigir los paquetes entrantes en el router hacia una dirección IP en la LAN específica basándose en el puerto de destino del paquete

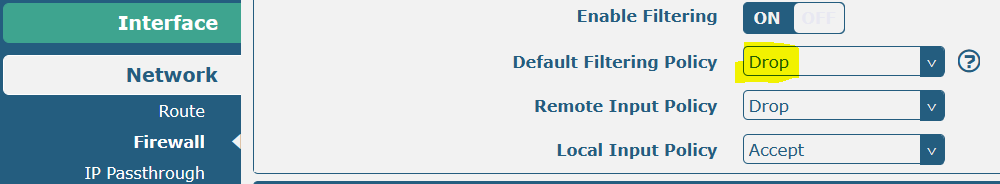

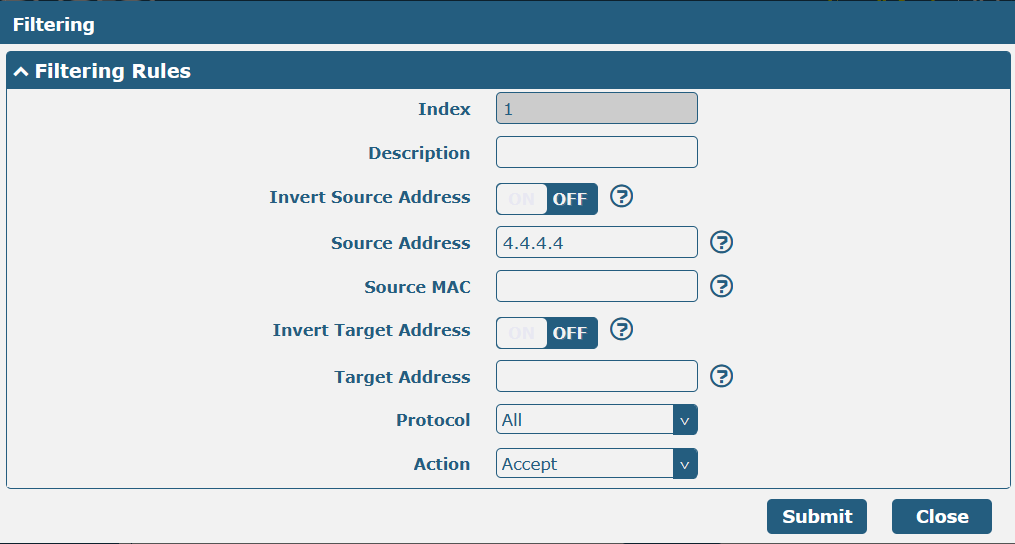

- Filtering rules: este mecanismo permite permitir o bloquear el tráfico entre el puerto WAN y LAN también en función en función de diferentes parámetros. Para un modo restrictivo o seguro del firewall se recomienda configurar la Default Filtering Policy como Drop y a continuación podemos crear reglas de filtrado específicas para aceptar tráfico entrante en el apartado inferior Filtering rules.

Para crear una nueva regla de filtrado pincharemos sobre el botón + y configuraremos los parámetros en la ventana que nos aparecerá a continuación. Podemos filtrar por dirección IP o MAC origen, por dirección IP destino o por tipo de tráfico (Todos/TCP/UDP/TCP+UD^/ICMP). Finalmente configuramos la acción sobre el tráfico que cumpla con los filtros que siempre debe ser la contraria a la configurada previamente como Default Filtering Policy. En nuestro ejemplo hemos bloqueado todo el tráfico por defecto y por tanto las reglas de filtrado permiten acceptar el tráfico que coincida con los filtros.

Las Filtering rules sólo aplican para el tráfico con destino la interfaz LAN. Por tanto no sirven para filtrar o bloquear el tráfico con destino el propio router como es el caso del acceso remoto de configuración web/Telnet/SSH o bien para el acceso remoto a los puertos serie configurados como TCP Server.

Acceso al puerto serie del router para determinadas direcciones IP públicas

Este punto nos permite bloquear el acceso al puerto serie de nuestro router cuando está configurado como servidor TCP en un puerto local como es el caso de la telemedida por IP de contadores eléctricos.

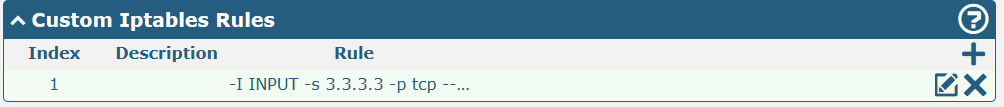

Se trata de un caso especial ya que no está cubierto por el Whitelist rules al no ser tráfico de configuración del router ni por el Filtering rules al no ser tráfico con destino a la LAN del router. Para configurar esta funcionalidad utilizaremos la configuración manual de entradas en el iptables del SO Linux del router a través de la pestaña Custom rules.

Para ello pincharemos en el botón + y escribiremos el texto de la entrada que queremos añadir. Es necesario conocer la sintaxis de los comandos iptables. A modo de ejemplo la regla siguiente permite aceptar las conexiones entrantes desde la IP origen 3.3.3.3 y con el puerto TCP destino 40001 que sería el que tendríamos configurado en el TCP server del puerto RS232 hacia el contador.

-I INPUT -s 3.3.3.3 -p tcp –dport 40001 -j ACCEPT

Al final recuerda que debes guardar los cambios realizados y aplicarlos en el router pinchando en el texto Save & Apply en la parte superior derecha de la página.